Welcome Administrator!

MyDNS.JPに関するお知らせや報告などを書き込んでいます

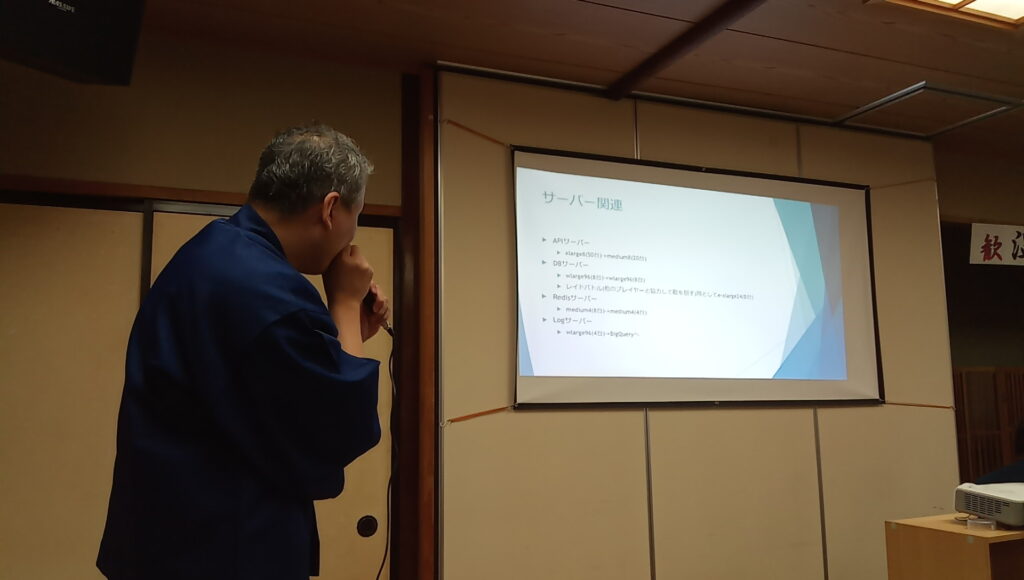

MAINTENANCE

MyDNS.JPの機器は皆さんの浄財とポケットマネーで賄っています。 🙂 ※2016年末~2017年初めにかけて、DELLのPowerEdge R610にサーバーリプレイスが完了しました 一番上は今まで使っ Read More ...

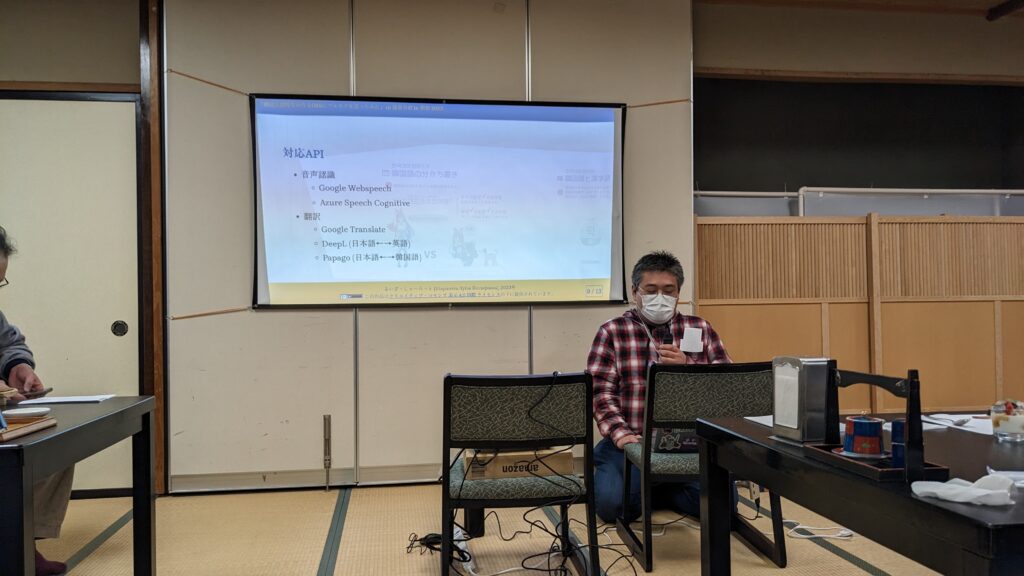

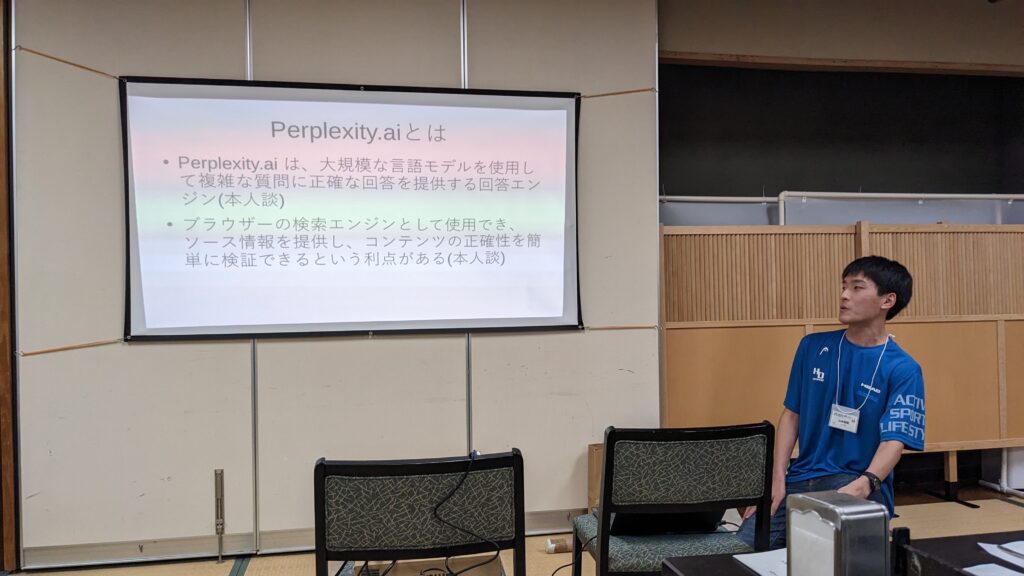

HANDS ON

MyDNS.JPではOSCでのミニセミナーや、#サーバー構築ハンズオンを開催しています。 ここ数回の開催は、MyDNS.JPユーザー会(http://usg.mydns.jp/)による初心者向けの 『超入門・サーバー構築 Read More ...

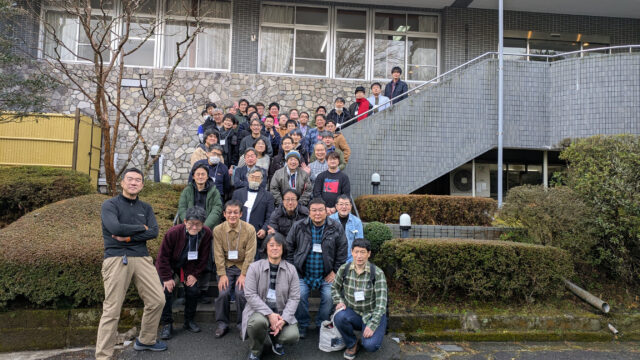

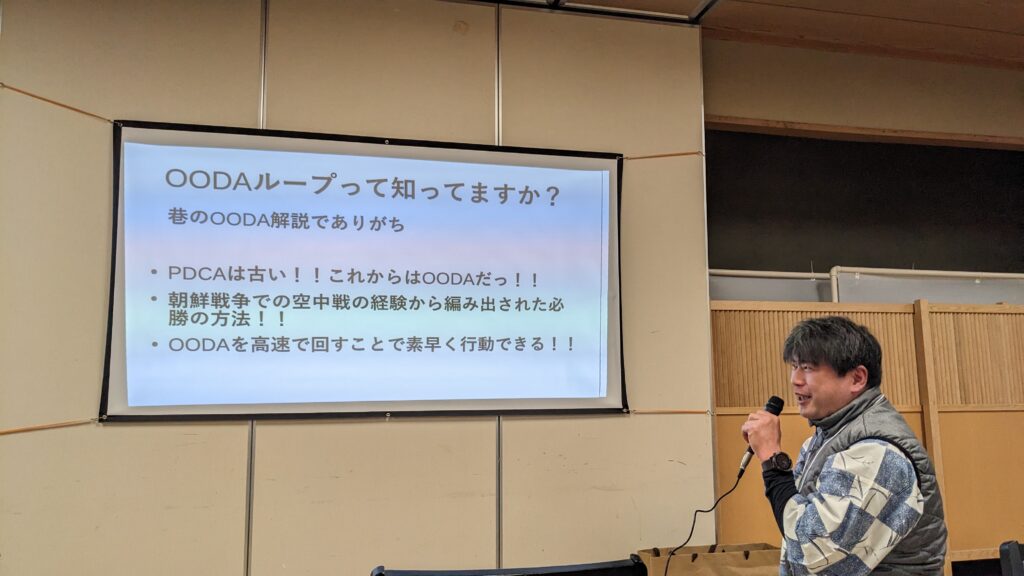

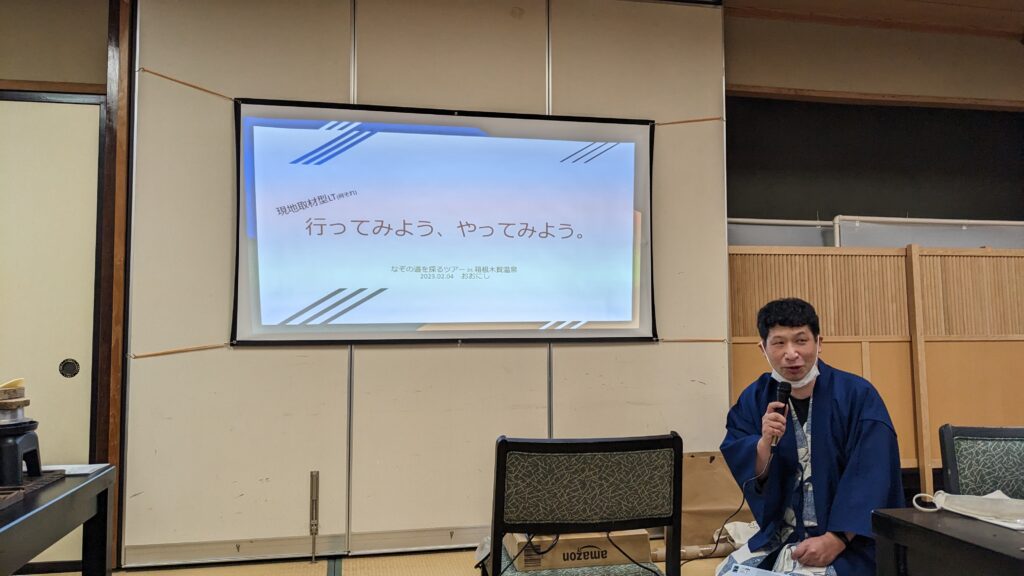

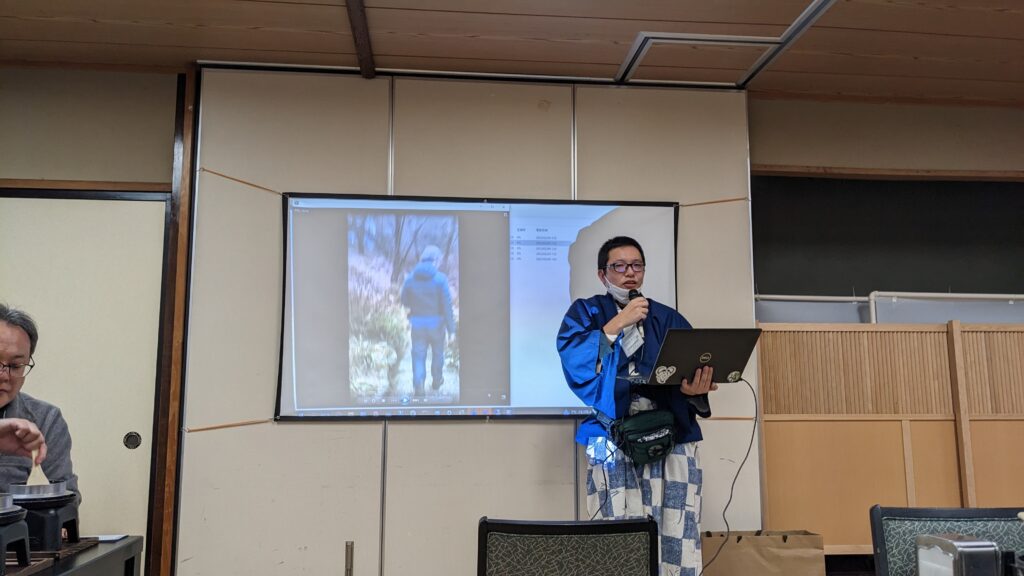

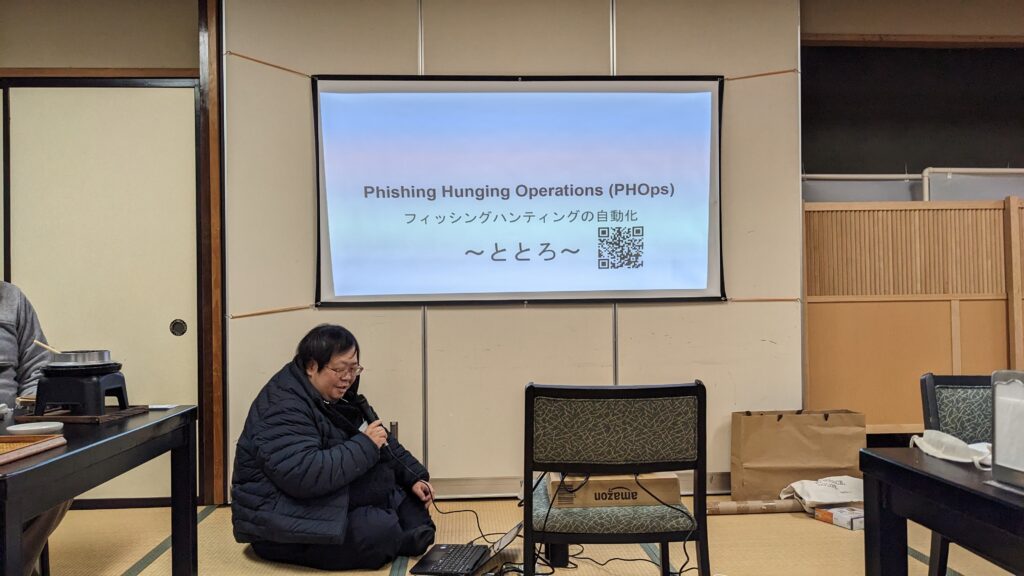

EVENT

MyDNS.JPでは、OSCなどの各種イベントに参加して、ダイナミックDNSの紹介などをしています。 また、温泉合宿やサーバー構築ハンズオンなどのイベントも開催しています。 ぜひお越しください!!

PARTY

MyDNS.JPでは、ユーザー同士の交流も積極的に行っています。 毎月最終土曜日には、お店がやっていれば、秋葉原@村役場で飲み会もしていますよ! Let’s Beer Party!